El extendido uso de PowerShell, un lenguaje de scripting presente en numerosas empresas, ha favorecido los ataques de malware sin fichero en 2018. Concretamente, Panda Security registró un 26% de bloqueos por ataques a través de esta técnica.

El malware sin fichero, también conocido como fileless malware, no entra en el ordenador a través de un documento específico, sino que se instala dentro de la memoria RAM del propio equipo. Mientras permanece encendido, el código recopila información de otros usuarios a través de la red, identifica las unidades más valiosas y recaba de éstas información sensible.

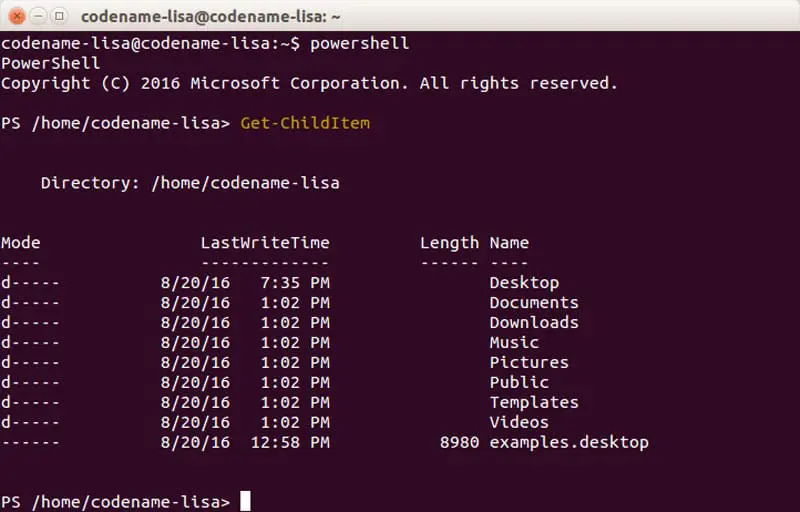

PowerShell, la consola de sistema (CLI) de Windows, permite a los administradores de sistemas automatizar completamente tareas sobre servidores y equipos, así como controlar determinadas aplicaciones como Microsoft Exchange, SQL Server o IIS. Si los ciberatacantes se hacen con su control, pueden adquirir un gran número de permisos en los sistemas de la empresa e introducir más malware sin complicaciones.

A través de PowerShell, los ciberdelincuentes introducen el código malicioso en la memoria RAM de algún equipo de la empresa, que, una vez ejecutado, se convierte en un vector de ataque “lateral” dentro de las redes corporativas, es decir, no hace una entrada externa con una propagación desde el servidor central. Al no existir ningún rastro del código en el disco duro del primer equipo infectado, muchas de las soluciones de seguridad tradicionales no detectan el ataque, salvo bajo sistemas de monitorización heurística que se lleven a cabo frecuentemente.

Contrarrestar el malware sin fichero y otras ciberamenazas en #PASS2019

Debido al incremento de estos ataques basado en vulnerabilidades de PowerShell y malware sin fichero, Panda Security ha incluido en la segunda edición del Panda Security Summit, el encuentro europeo sobre ciberseguridad #PASS2019, un workshop en el que descubrir cómo funciona la ciberseguridad avanzada con Panda Adaptive Defense, en el que profundizará sobre protocolos y soluciones para hacer frente al malware sin fichero. Además, para minimizar los riesgos debidos al mal uso de Powershell, la compañía aconseja:

1) Deshabilitar PowerShell en caso de que no sea necesario para administrar los sistemas es la mejor medida de prevención. Para ello, los administradores deben estar usando otro tipo de herramientas para automatizar las tareas.

2) Si PowerShell es utilizado habitualmente por los administradores y no puede ser deshabilitado, es necesario que los equipos y red corporativa cuenten con la versión más actualizada de PowerShell (PowerShell 5) pues cuenta con medidas de seguridad adicionales para Windows.

3) Dejar habilitadas solo determinadas características de PowerShell puede evitar acciones potencialmente peligrosas, como las llamadas arbitrarias a APIs de Windows o la desactivación de ciertos macros, pero no evitará todos los tipos de ataques.

4) Tener activada la grabación automática de los comandos, una característica de logueo en PowerShell implementada por Microsoft en acciones que han resultado ser un síntoma de ciberataques

5) Contar con soluciones de ciberseguridad avanzadas que integren servicios de Threat Hunting, porque sólo los servicios gestionados de detección e investigación de amenazas son capaces de descubrir ataques avanzados sin malware y comportamientos maliciosos.

En ese sentido, el #PASS2019 revelará las tendencias y técnicas de Threat Hunting en sus 5 conferencias, con 8 ponentes y 7 workshops. En este Security Summit, Gartmer analizará las tendencias en ciberseguridad y Threat Hunting, líderes de la Comisión Europea comentará las estrategias de seguridad de los gobiernos europeos, y Telefónica explicará las necesidades de protección corporativa.

El abuso del PowerShell es responsable de casi el 30% de las ciberamenazas en empresas https://t.co/0hrGsohJj0 https://t.co/eCwkn0JBc9

El abuso del PowerShell es responsable de casi el 30% de las ciberamenazas en empresas https://t.co/w7WfiWiu0w https://t.co/I8iWu3nFBr

El abuso del PowerShell es responsable de casi el 30% de las ciberamenazas en empresas: https://t.co/sF2KyO9rF9. #Cloud #CloudComputing

El abuso del PowerShell es responsable de casi el 30% de las ciberamenazas en empresas https://t.co/0SpqqJ1Oqv… https://t.co/VAD4Xv9zVR

El abuso del PowerShell es responsable de casi el 30% de las ciberamenazas en empresas https://t.co/2Cs55gT54d https://t.co/4HCjHkh8IW

El abuso del PowerShell es responsable de casi el 30% de las ciberamenazas en empresas https://t.co/ZXrDhb2SOo

El abuso del #PowerShell es responsable de casi el 30% de las ciberamenazas en empresas: El… https://t.co/KMcgO8KCyN

El abuso del PowerShell es responsable de casi el 30% de las ciberamenazas en empresas https://t.co/aubagZOcla #Cloud #Tech

El abuso del PowerShell es responsable de casi el 30% de las ciberamenazas en empresas https://t.co/K7PlsQicR2

El abuso del PowerShell es responsable de casi el 30% de las ciberamenazas en empresas https://t.co/L1bjvxqheA

El abuso del PowerShell es responsable de casi el 30% de las ciberamenazas en empresas https://t.co/4gjUiXDVj5